MITRE ATT&CK

마이터 -> (NIST(국립표준 연구소)의 산하 기관) = 국방과학연구소

마이터 : 사이버 보안 분야를 포함 각 종 위협에 대해 연구, 분석 및 결과를 공유.

// 마이터에서 진행하는 프로젝트 : CVE - 공개적으로 알려진 컴퓨터 보안 결함 목록.

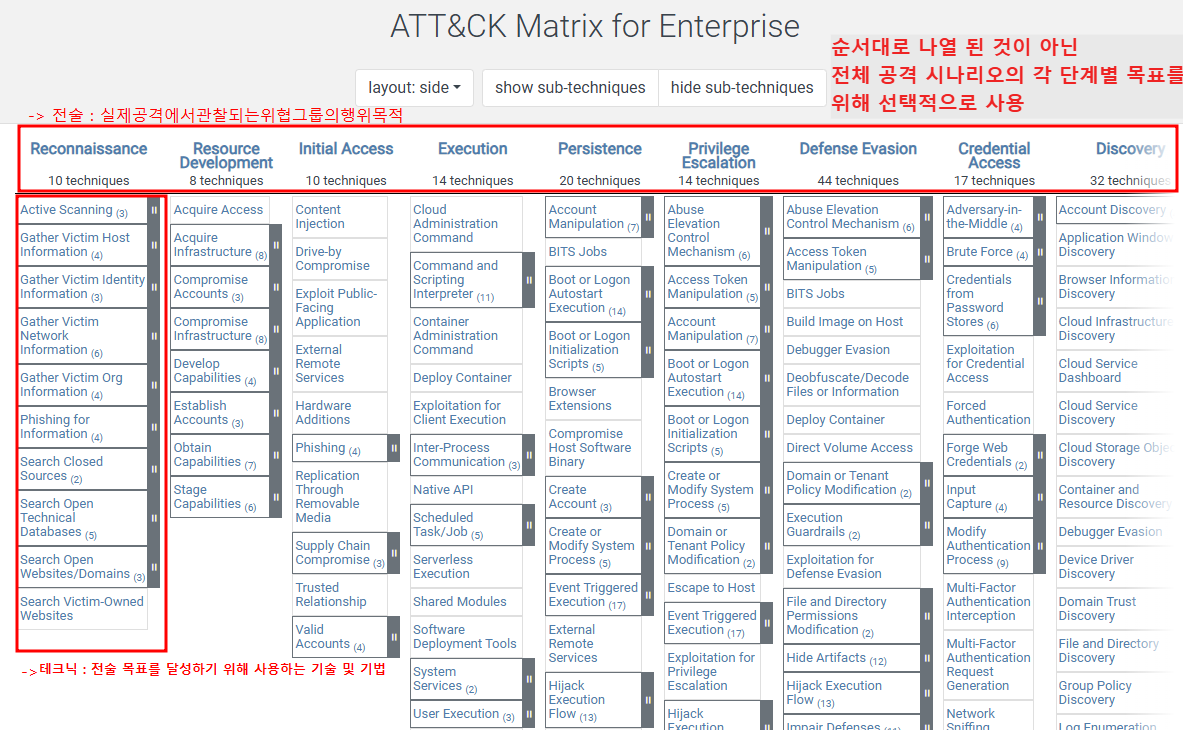

- MITRE ATT&CK은 실제로 관찰된 공격자의 그룹의 정보를(예를 들어 공개된 CTI) 기반으로 만들어진 전술/기술 내용을 담은 지식베이스(Knowledge base).

- MITRE ATT&CK은 위협모델, 사이버보안제품, 서비스 등을 개발하는 데 참조 되고 있음.

MITRE ATT&CK 모델은 TTP(Tactics, Techniques, Procedures)개념을 기반으로 매트릭스 형태로 표현되고 있음.

- 엔터프라이즈(Enterprise), 모바일(Mobile), ICS 3개의 매트릭스를 가지고 있음.

- 엔터프라이즈매트릭스의 경우 윈도우, 맥OS ,리눅스 ,클라우드 카테고리로 구분 되어 있음.

// BAS(Breach & Attack Simulation) 네트워크의 사이버 방어를 테스트하기 위한 자동화 도구.(보안 솔루션 카테고리 중에 하나)

David Bianco’s Pyramid of Pain (고통의 피라미드)

위협 인텔리전스 효과적인 활용 방법을 설명하기 위해서 자주 사용되는 개념

- 피라미드의 최상위에 있는 TTP가 공격을 방어하는데 가장 효과적.

- 각 단계는 지표와 함께 공격자의 스트레스를 의미.

- 단계별 위협 지표가 차단되었을 때 공격자에게 미치는 스트레스를 의미.

1단계 Hash Values : 공격자가 받는 스트레스가 사소하다고(Trivial) 말함.

-> 해시값은 쉽게 변조가 가능하기 때문.

2단계 IP Address : 공격자가 받는 스트레스가 쉽다고(Easy) 말함.

-> IP 주소는 프록시 등을 이용해서 쉽게 변경할 수 있기 때문입니다.

3단계 Domain Names : 공격자가 받는 스트레스가 간단하다고(Simple) 말함.

-> 많은 DNS 서비스 제공자들이 등록 기준을 완화한 덕분에 간단하게 도메인을 변경할 수 있기 때문입니다.

4단계 Network/Host Artifacts : 공격자가 받는 스트레스가 번거롭다고(Annoying) 말함.

5단계 Tools : 공격자가 받는 스트레스가 도전적이라고(Challenging) 말함.

공격 도구가 차단되면, 이를 우회하기 위해서 코드를 수정하거나

새로운 코드를 개발하는 등의 노력이 필요하기 때문입니다.

6단계 TTPs : 공격자가 받는 스트레스가 힘들고 어렵다고(Tough) 말함.

-> TTP는 전술, 기술, 절차를 말하며, 골격 시작부터 목적을 달성할 때까지의 모든 단계가 포함된 프로세스.

이를 우회하기 위해서는 새로운 기술이나 절차를 고안해야 하는 등 상당한 수준의 비용과 시간이 필요.

따라서, 상위에 위치한 단계를 방어할수록 더 효과적이라고 말함.

파일리스(Fileless) 공격

- 실행되는 코드가 파일로 생성되지 않고 메모리에만 존재하며, 흔적을 남기지 않는 유형의 공격. (DLL, EXE)

(1) 프로세스 인젝션 기술(타겟 프로세스에 코드를 삽입하여 그 안에서 실행시키도록 하는 기법)을 사용함

(2) LoL 바이너리들을 사용함 -> 기존에 설치된 built-in 프로그램을 이용하여 공격.

(LoL Bin, Living of the Land Binary : 대부분의 시스템에 설치되어 있으며(preinstalled), 별도의 수정없이 공격에 바로 사용할 수 있는기능을가진(off-the-shelf) 정상적인(trusted) 실행 파일)

(3) 스크립팅('wscript.exe', 'powershell.exe')

(4) 파일리스 퍼시스턴스 (-> 전술, ->레지스터리)

//파일리스 공격 예시

스피어피싱 이메일 -> DOCX(DDEAUTO) -> mshta.exe -> 다운로드(touching disk) ->HTA-> EXCEL -> 매크로(난독화) -> rundll32.exe -> 코드인젝션 -> 코드 -> 다운로드(메모리only) -> 비콘DLL(인코딩) -> 디코딩(SMC) -> reflective DLL 인젝션

// -----------> DISK Writing 행위를 찾아보기 힘듦 -> 파일리스 공격의 대표적인 특징. 공격자는 빌트인 프로그램과 리소스를 이용하여 공격 목표를 달성.

'[스터디] 암호' 카테고리의 다른 글

| [스터디] 악성 HWP, HWPX 문서 분석 (0) | 2024.12.21 |

|---|---|

| HA(High Availability, 고가용성) (1) | 2024.12.04 |

| 방화벽 개요 (0) | 2024.12.04 |

| [TCP Open SCAN] [Half Open SCAN] [FIN SCAN] [ X-mas SCAN, NULL SCAN] 스캐닝 실습 (0) | 2023.11.20 |

| [암호모듈검증] KISA KCMVP 제도 (0) | 2023.08.05 |